AMD Zen 2以降のCPUで深刻なセキュリティー問題『Sinkclose』が発見される。しかし、Ryzen 3000シリーズ以下のCPUは対策されない見込みに

セキュリティ企業IOActiveの研究者であるEnrique Nissim氏とKrzysztof Okupski氏が、AMD製CPUに関して『Sinkclose』と呼ばれる深刻なセキュリティ脆弱性を発見し、2006年以降に発売されたほぼすべてのAMD製CPUが影響を受けることが明らかになりました。

このSinkcloseは、AMD CPUのSystem Management Mode (SMM)と呼ばれる通常のOSからはアクセスできない特権モードで動作するため、セキュリティソフトなどによる検出が非常に困難です。ただ、この脆弱性を利用するためにはカーネル領域へのアクセスを確立する必要があり、それ自体は簡単ではないものの、カーネル領域へのアクセスが確立された場合、Sinkcloseを利用した攻撃が非常に深刻な結果をもたらす可能性があります。

もし、このSinkcloseを利用したマルウェアに感染した場合、除去するにはSPI Flashプログラマーと呼ばれる特殊なツールを使用してメモリに直接アクセスする必要があり、現実的な対応策ではありません。そのため、修復するよりもシステム全体を廃棄することが必要になる場合もあります。

この深刻なセキュリティ問題に対して、AMDは影響を受けるEPYCやRyzenなどの多くのCPUに対し、AGESA(BIOS)アップデートを通じて脆弱性を防ぐ対策を講じています。しかし、AMDのリソースの限界から、Ryzen 3000シリーズ以前のCPUにはこの脆弱性に対する対策が行われない方針のようです。

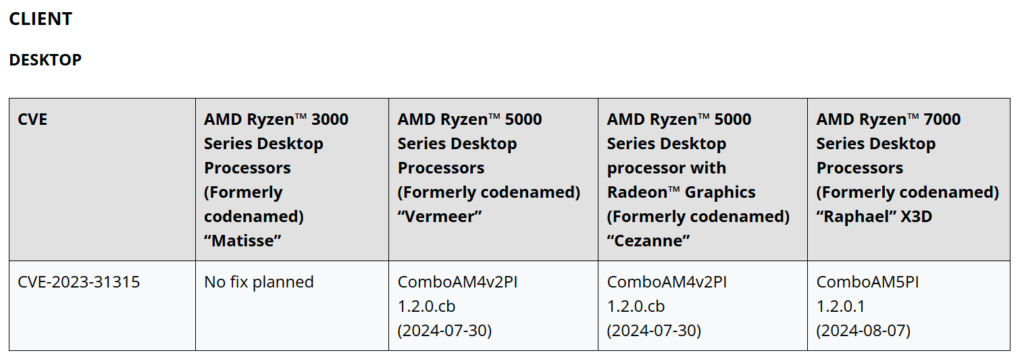

AMDが公開した情報によると、EPYCシリーズでは第1世代のNaplesから現行の第4世代EPYC Genoa、Bergamoまで対策用BIOSの配布が決定しています。また、コンシューマー向けのRyzenシリーズでも、ノートPC向けではRyzen 3000シリーズ以降、デスクトップ向けではRyzen 5000シリーズ以降で対策されたAGESAが配布される予定です。

しかし、デスクトップ向けRyzen 3000シリーズに関しては、現時点では「No fix planned」とされ、他のRyzenシリーズが受けられる脆弱性への対策は行われない計画となっています。

AMDでは、この脆弱性に対する影響を受けるCPUが多岐に渡るため、どこまでサポートするかについては今後変わる可能性がありますが、優先順位としてはサーバーやデータセンター、組み込みデバイス向けなどエンタープライズ用途のCPUが最優先で対策され、その次にコンシューマー向けCPUが対策されると考えられます。そのため、Ryzen 3000シリーズなどの古いCPUに関しては、脆弱性への対策が行われないか、対策が行われるとしても後回しになる可能性が高いです。

この脆弱性自体は、カーネルアクセスが必要であり、もちろんカーネル自体にゼロデイ攻撃を仕掛けられた場合、Sinkcloseが利用される可能性があります。しかし、脆弱性を利用するには高度な技術が必要で、一般ユーザーが即座に脅威に晒される訳ではありませんので、過度に恐れる必要は現時点ではありません。ただ、万全を期すためにはWindowsアップデートなどを通じてOSのセキュリティを最新の状態に保つことで防げる可能性が高まるため、アップデートの適用漏れがないか確認しておくと良いでしょう。

CPUに関連した脆弱性としては、Intel製CPUが多く影響を受けたSpectreやMeltdownが有名ですが、今回のSinkcloseはAMD製CPUにおいて、2006年以降に発売されたすべてのCPUが影響を受けるという点で、非常に深刻な問題となっています。このような高度な脆弱性は主にエンタープライズ向けのPCを標的としますが、これらは特定の用途で長期間使用されることが多く、脆弱性が放置されるリスクが高まります。

そのため、今回の脆弱性に関しては、AMD製CPUを使用している法人では対策を施す必要が出てくる可能性があります。しかし、かなり古いCPUも含まれていますが、AMDがこの古い世代のCPUに対してどのようなサポートを提供するのか、今後の発表に注目が集まると言えそうです。

‘Sinkclose’ Flaw in Hundreds of Millions of AMD Chips Allows Deep, Virtually Unfixable Infections | WIRED

コメント

コメント一覧 (6件)

前の時と同じでローカルの管理者権限が必要な脆弱性って何?

これを使った攻撃時には古い機器をPCに接続する必要があるとありますが....

これRyzenを維持でも使わせない為にこうやって言ってるだけじゃない?

金庫に深刻な欠陥がみつかりました!

金庫に泥棒が入った場合、中の物を盗まれる脆弱性です()

インテルだけじゃ不公平だから、AMDでも見つけたか!?(笑)

しかし、困るよなー、OSのアップデート、マザー(UEFI)のアップデート、GPUのアップデート、この上CPUのアップデート?

UEFI経由とは言え、やり忘れると困るし、自動なのかどうかも分からない。

IOActiveってintelとズブズブのとこで草

intelから金もらって脆弱性探してるんやろなぁ